2024년 4월 27일 토요일 시행된 25회 정보보안기사 실기를 치루고 기억나는 문제들에 대해 기록한다.

| 시험 정보

| 시험일시 | 2024년 4월 27일 토요일 |

| 준비물 | ⦁ 신분증 (모바일 신분증 가능) ⦁ 흑색볼펜 또는 청색볼펜 (단, 답안지에는 한 가지 색으로만 작성 가능) |

| 문제유형 | ⦁ 단답형 12문제(문제 당 3점/총 36점) ⦁ 서술형 4문제(문제 당 12점/총 48점) ⦁ 작업형 2문제 중 택 1(문제 당 16점/총 16점) 총 100점 중 60점 이상 시 합격, 부분점수 있음 |

| 출제 문제

기억하는 문제와 답이 정확하지 않으므로 출제 유형에 대해서만 파악하기

단답형

1) Windows 사용자 그룹에 대한 설명으로, 빈칸에 알맞은 답을 작성

| 그룹명 | 설명 |

| Administrators | 컴퓨터 도메인에 모든 액세스 권한을 가진 관리자 그룹 |

| ( ㄱ ) | 시스템을 백업하고 복원할 수 있는 그룹 |

| ( ㄴ ) | 로컬에서는 관리자 권한을 가지고 있지만, 원격으로는 권한이 없는 그룹 |

| ( ㄷ ) | 일반 사용자들이 속하는 그룹 |

| Guests | 제한된 권한을 가진 사용자들이 속하는 그룹 |

→ Backup Operators, Local Administrators, Users

2) 설명에 알맞은 기술을 보기 중 선택하여 작성

| 정보통신 기기에서 발생하는 기생(parasitic emission)이나 고조파(harmornic emission)와 같은 원하지 않는 전자파 방출(spurious electromagnetic emission)을 수신하고 복원 및 분석하여 정보를 도청하는 기술과 이를 방어하는 기술이다. |

→ TEMPEST

3) 설명에 알맞은 기술을 보기 중 선택하여 작성

| 소프트웨어의 취약점을 찾기 위해 무작위로 데이터를 입력하여 예외 오류를 발생시킨 후 원인을 분석하는 기술로, 주로 프로그램 충돌이나 소스 코드 내의 오류, 잠재적인 메모리 누수와 같은 예외적인 상황을 찾을 때 사용한다. |

→ Fuzzing

4) 설명에 알맞은 기술을 보기 중 선택하여 작성

| 시스템에 접근할 적법한 사용자 아이디와 패스워드를 모를 경우 공격 대상이 이미 시스템에 접속되어 세션이 연결되어 있는 상태를 가로채기 하는 공격으로 아이디와 패스워드를 몰라도 시스템에 접근하여 자원이나 데이터를 사용할 수 있는 공격이다. |

→ Session Hijacking

5) 정보보호대책에 대한 설명으로, 빈칸에 알맞은 답을 작성

| 정보보호을 위한 대책으로, ( ㄱ )는 사전에 위협과 취약점에 대처하는 통제로 발생 가능한 잠재적인 문제들을 식별하여 사전에 대처하는 능동적인 개념의 통제이다. ( ㄱ )는 크게 두 가지로 나뉜다. 관계자 이외의 사람이 특정 시설이나 설비에 접근할 수 없게 하는 ( ㄴ ) 통제, 승인을 받지 못한 사람이 정보통신망을 통해 자산에 접근할 수 없게 하는 ( ㄷ ) 통제가 있다. |

→ 예방통제, 물리적 접근, 논리적 접근

6) 설명에 알맞은 기술을 작성 (정확하지 않음)

| 기존 빅데이터를 이용하여 공격을 탐지하는 기술에서 벗어나, 2015년 이후 활발해진 AI를 이용한 공격 탐지 기술 |

→ SIEM

7) 위험대응전략에 대한 설명으로, 빈칸에 알맞은 답을 보기에서 선택하여 작성

| 구분 | 설명 |

| ( ㄱ ) | 위험을 받아들이고 잠재적 손실 비용을 감수하는 것 |

| ( ㄴ ) | 위험을 제3자에게 이전하거나 할당하는 것 |

→ 위험 수용, 위험 전가

8) IPSec의 기능 3가지 작성

| IPSec의 기능으로는 ( ㄱ ), ( ㄴ ), ( ㄷ )이 있다. |

→ 기밀성, 무결성, 인증

(9) Sendmail에 대한 설명으로, 빈칸에 알맞은 답을 보기에서 선택하여 작성

| 구분 | 설명 |

| ( ㄱ ) | 관련 메일의 수신 및 발신을 허용 |

| ( ㄴ ) | 관련 메일을 수신한 뒤 폐기 |

→ RELAY, DISCARD

서술형

13) 소프트웨어 보안 약점 진단 시, 분석 단계에서의 산출물 도출 시 포함하여야 할 결과물 4가지 및 설명

14) 공격 탐지 시, IDS가 수행하는 활동 4가지

15) 스니핑 탐지 시, Ping을 통해 스니핑을 탐지하는 과정에 대해 서술

16) 정보 자산 중요도 평가 시, 중요도 H등급에 대한 보기의 설명과 같이 M등급, L등급에 대해 서술

작업형 ( 2문제 中 택 1 )

17) arp -a 명령어를 수행한 결과 화면(동일한 MAC 주소가 존재했음)을 보고 어떤 공격이 발생했는지 / 그렇게 판단 이유 / 이를 대응할 수 있는 명령어에 대해 서술

18) 침해 시스템에서 악성코드 탐지를 위해 분석가가 의심스러운 파일을 식별하는 방법을 자동 / 반자동 / 수동의 관점에서 서술

'보안 > 기타' 카테고리의 다른 글

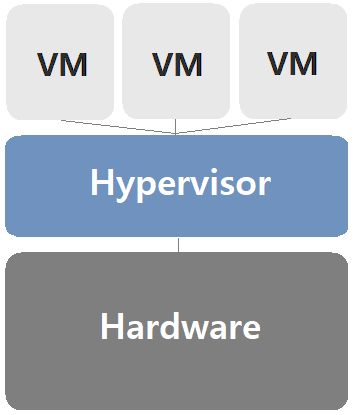

| 하이퍼바이저 개념 및 유형 (0) | 2024.04.12 |

|---|---|

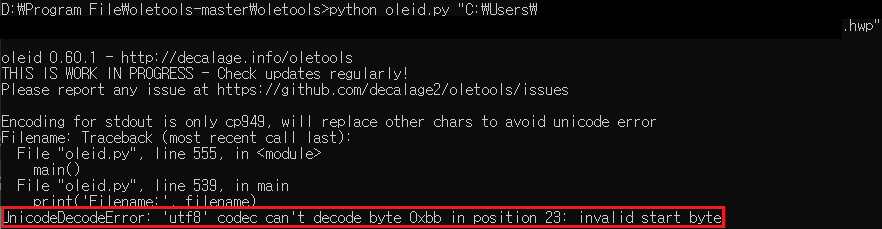

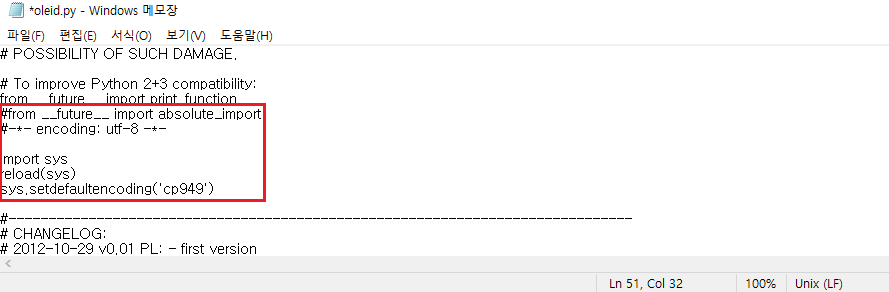

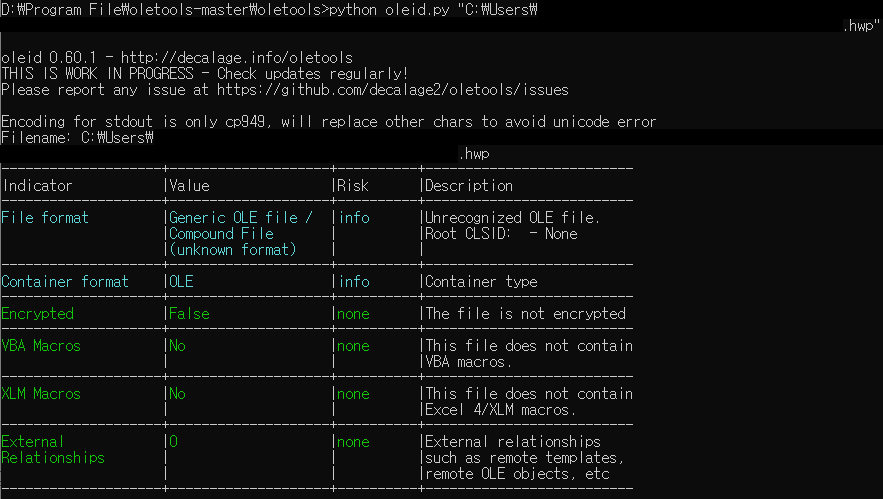

| [파이썬 에러] UnicodeDecodeError: 'utf8' codec can't decode byte 0xbb in position 23: invalid start byte (0) | 2024.02.01 |